DevOps-Tools

DevOps-Toolchains im Vergleich

DevOps ist längst mehr als ein Modewort. In einer Welt, in der Software kontinuierlich weiterentwickelt, getestet und ausgerollt wird, braucht es robuste Werkzeuge, um Geschwindigkeit, Qualität und Stabilität zu vereinen. Der Anspruch: Software soll schnell und zuverlässig in Produktion gehen – ohne manuelle Arbeitsschritte, ohne Medienbrüche und idealerweise ohne Überraschungen.

Genau hier kommen DevOps-Toolchains ins Spiel. Sie verbinden Entwicklung, Test, Deployment, Monitoring und Infrastrukturmanagement zu einem automatisierten Gesamtsystem. Die Werkzeuge reichen von klassischen CI/CD-Pipelines über Versionsverwaltung und Containerisierung bis hin zu Infrastructure-as-Code-Plattformen. Doch welche Tools setzen sich durch? Was sind ihre Stärken – und wo liegen ihre Grenzen?

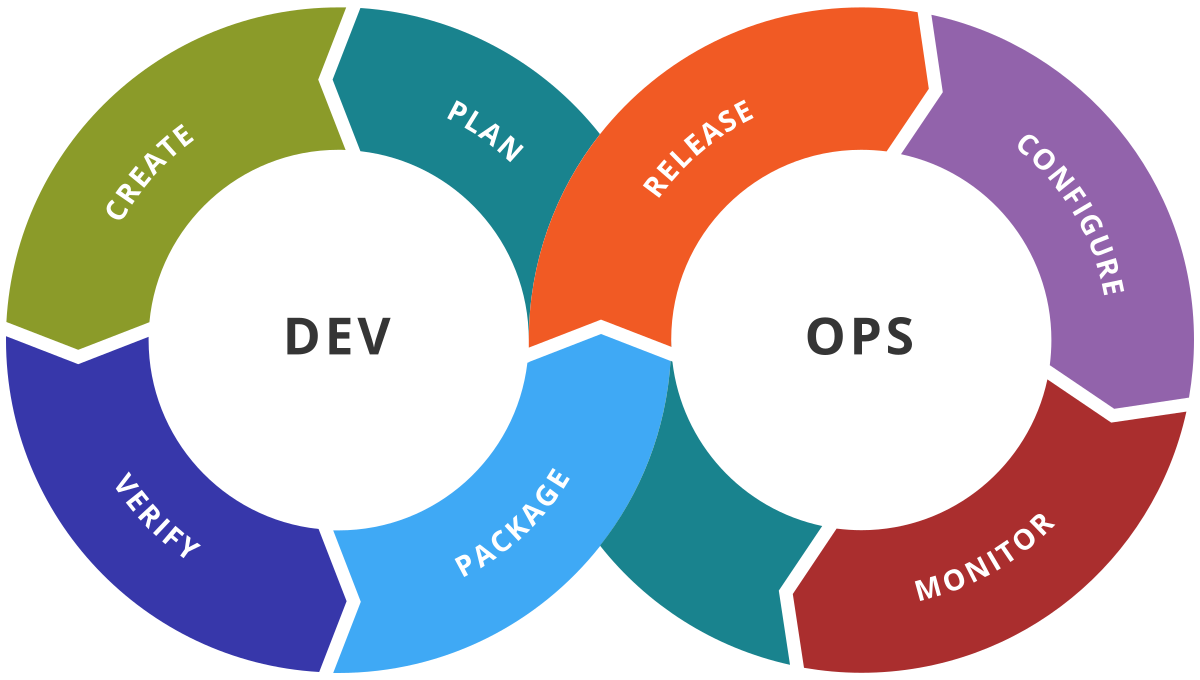

Darstellung der verschiedenen DevOps-Zyklen. (Bild: Wikipedia)

Darstellung der verschiedenen DevOps-Zyklen. (Bild: Wikipedia)

Was ist eine DevOps-Toolchain?

Eine DevOps-Toolchain ist eine Sammlung von miteinander integrierten Tools, die den gesamten Software-Lifecycle abdecken – von der Code-Erstellung über Tests bis hin zum Betrieb. Ziel ist es, durch Automatisierung und Standardisierung ein schnelles, zuverlässiges und nachvollziehbares Vorgehen zu ermöglichen.

Typische Bestandteile einer Toolchain sind:

- Source Code Management (SCM): Git-basierte Systeme wie GitHub, GitLab oder Bitbucket.

- Continuous Integration (CI): Automatisierte Builds und Tests bei jedem Code-Commit.

- Continuous Delivery / Deployment (CD): Automatisierte Auslieferung in Test- und Produktivumgebungen.

- Infrastructure as Code (IaC): Infrastruktur wird deklarativ beschrieben und automatisch provisioniert.

- Monitoring & Logging: Systemmetriken und Logs zur Überwachung und Fehlersuche.

- Security & Policy Automation: Integration von Sicherheitsscans, Compliance-Prüfungen und Zugriffssteuerung.

Diese Komponenten sind oft modular aufgebaut, können aber auch als Plattform integriert genutzt werden – je nach Strategie, Unternehmensgrösse und regulatorischem Umfeld.

Continuous Integration & Delivery: Jenkins, GitHub Actions, GitLab CI/CD

Jenkins gilt als Urgestein der CI/CD-Welt. Die Open-Source-Lösung bietet maximale Flexibilität und eine riesige Plugin-Landschaft. Jenkins eignet sich besonders für Unternehmen, die spezifische Anforderungen haben oder stark individualisierte Pipelines benötigen. Allerdings ist der Wartungsaufwand nicht zu unterschätzen – Updates, Sicherheit und Skalierung müssen aktiv gemanagt werden.

GitHub Actions hat sich rasch als moderne Alternative etabliert, vor allem für Projekte, die ohnehin auf GitHub gehostet werden. Workflows werden direkt in YAML-Dateien beschrieben und in das Repository integriert. Das macht GitHub Actions besonders attraktiv für kleinere Teams, Open-Source-Projekte oder Cloud-native Entwicklungen. Die Integration mit GitHub Enterprise bietet auch für grössere Organisationen eine skalierbare Lösung – allerdings ist der Funktionsumfang in manchen Bereichen noch begrenzt im Vergleich zu spezialisierteren Tools.

GitLab CI/CD kombiniert Versionskontrolle, Issue-Tracking und CI/CD in einer Plattform. Das DevOps-Tool ist vor allem in Europa sehr beliebt, da es Self-Hosting mit hoher Kontrolle ermöglicht und auch On-Premises betrieben werden kann – ein Pluspunkt für datensensible Branchen wie Banken oder Versicherungen in der Schweiz. GitLab bietet zudem fortschrittliche Features wie Auto DevOps, Security Scans und Kubernetes-Integration out-of-the-box.

Infrastructure as Code: Terraform, Ansible, Pulumi

Wenn es darum geht, Infrastruktur konsistent, reproduzierbar und versionierbar bereitzustellen, führt kein Weg an Infrastructure as Code vorbei. Auch hier hat sich eine differenzierte Toollandschaft etabliert.

Terraform von HashiCorp ist derzeit der De-facto-Standard für deklaratives Infrastrukturmanagement. Es unterstützt alle grossen Cloud-Plattformen sowie zahlreiche Drittanbieter. Der Code ist einfach lesbar, modularisierbar und kann über Git-Versionierung verwaltet werden. Besonders wertvoll ist die Fähigkeit von Terraform, Abhängigkeiten automatisch zu erkennen und Änderungen im „Plan“-Modus vor dem Ausrollen zu visualisieren.

Ansible verfolgt einen etwas anderen Ansatz. Es ist agentenlos, basiert auf YAML und eignet sich gut für das Konfigurationsmanagement von Servern, die bereits existieren – etwa bei Hybrid- oder On-Premises-Setups. Ansible eignet sich hervorragend, um Systeme zu provisionieren, Software zu installieren oder laufende Konfigurationen anzupassen. Für reine Cloud-Infrastruktur ist es weniger präzise als Terraform, dafür besser im täglichen Betrieb.

Pulumi ist ein relativ neuer Player, der IaC mit klassischen Programmiersprachen wie TypeScript, Python oder Go verbindet. Damit richtet sich Pulumi an Entwickler, die sich mit deklarativen DSLs schwer tun, und verspricht mehr Flexibilität und testbare Code-Strukturen. Der Nachteil: Es braucht Programmierkenntnisse – und die Community ist kleiner als bei Terraform.

Container & Orchestrierung: Docker, Kubernetes, ArgoCD

Moderne Softwareentwicklung ist heute meist containerbasiert. Docker ist der Quasistandard für Containerisierung – einfach, schnell, portabel. Doch im produktiven Einsatz braucht es eine Orchestrierungsebene – hier kommt Kubernetes ins Spiel.

Kubernetes bietet enorme Skalierbarkeit, Verfügbarkeit und Flexibilität – aber auch eine hohe Komplexität. Um Konfiguration und Deployment zu vereinfachen, setzen viele Teams auf Tools wie Helm (als Paketmanager) oder ArgoCD (für GitOps).

ArgoCD ermöglicht es, den Zustand von Anwendungen vollständig über Git zu steuern. Deployments erfolgen automatisch bei Änderungen im Repository, der aktuelle Zustand wird permanent mit dem Zielsystem abgeglichen. Für Unternehmen, die auf Konsistenz, Nachvollziehbarkeit und Sicherheit setzen, ist GitOps mit ArgoCD ein klarer Fortschritt.

Auswahl und Kombination: Wie baut man eine robuste Toolchain?

Die richtige Auswahl hängt stark von Unternehmensgrösse, Reifegrad, Sicherheitsanforderungen und bestehender Infrastruktur ab. Kleinere Teams profitieren oft von integrierten Plattformen wie GitLab oder GitHub Actions, während grössere Organisationen auf modulare Toolchains mit Jenkins, Terraform, ArgoCD und Prometheus setzen.

Zentral ist jedoch nicht nur die Tool-Wahl, sondern deren Zusammenspiel. Eine gut abgestimmte Toolchain ermöglicht eine durchgängige Automatisierung – von Commit über Test bis zur Infrastruktur – und sorgt für Transparenz, Wiederholbarkeit und Sicherheit.

Entscheidend ist ausserdem die Fähigkeit, Governance und Security von Anfang an mitzudenken. Policy-as-Code, Rollen- und Rechtemanagement sowie Secrets Management (etwa mit HashiCorp Vault oder Azure Key Vault) sollten integraler Bestandteil jeder Toolchain sein – nicht nachträglicher Zusatz.

DevOps-Toolchains sind das Rückgrat moderner Softwareentwicklung. Sie ermöglichen Geschwindigkeit, Qualität und Sicherheit zugleich – vorausgesetzt, sie sind gut konzipiert, integriert und auf die Bedürfnisse des Teams abgestimmt.

Die Wahl des «richtigen» Tools ist weniger entscheidend als die Fähigkeit, eine konsistente, wartbare und nachvollziehbare Toolchain aufzubauen. Wer in der Schweiz DevOps skalieren will – ob bei einem Start-up oder in einer regulierten Branche – braucht nicht nur das passende Werkzeugset, sondern auch ein strategisches Verständnis für Automatisierung, Verantwortung und Kulturwandel.