Trends

Phishing-Gefahren wachsen durch KI und Mobile Work

Gestohlene Zugangsdaten von Mitarbeitern sind eine der effektivsten Möglichkeiten für Angreifer, die Infrastruktur eines Unternehmens zu infiltrieren. Sobald sie die Anmeldeinformationen eines Nutzerkontos in der Hand haben, ist es für sie viel einfacher, die Sicherheitsmassnahmen zu umgehen und Zugang zu sensiblen Daten zu erhalten.

Quelle: TippaPatt / Shutterstock

Quelle: TippaPatt / Shutterstock

Horrorzahlen bei Phishing-Angriffen

Kein Wunder, dass laut einer Umfragen des Sicherheitsanbieters Atlas VPN in den vergangenen 12 Monaten 92 Prozent aller Unternehmen zum Opfer eines Phishing-Angriffs geworden sind – mit negativen Folgen für 87 Prozent von ihnen. Die meisten erlitten finanzielle Verluste, weil sich Kunden von ihnen abwandten (54 Prozent), 47 Prozent einen Reputationsschaden. Für seinen Report hat Atlas VPN rund 500 Cybersecurity-Führungskräfte in den USA, UK und Australien befragen lassen, in deren Organisation Microsoft 365 zum Einsatz kommt (https://atlasvpn.com/blog/survey-92-of-organizations-fell-victim-to-phishing-in-the-past-12-months)

Ähnliche Horror-Zahlen meldete kürzlich der Endpoint- und Cloud-Spezialist Lookout. Seinem Bericht «Global State of Mobile Phishing» zufolge hat die Zahl der Phishing-Angriffe eine neue Rekordhöhe erreicht. Im Vergleich zu 2020 ist demnach aktuell die Zahl der Phishing-Angriffe auf Unternehmensgeräten um 10 Prozent und auf privaten Geräten um 20 Prozent höher. Die Schäden können dabei durchaus in die Millionen gehen. Lookout schätzt die maximalen finanziellen Auswirkungen eines erfolgreichen Phishing-Angriffs für ein Unternehmen mit 5000 Mitarbeitern auf fast vier Millionen US-Dollar. Der Bericht von Lookout stützt sich auf die Erfassung und Auswertung von mehr als 210 Millionen Geräten und 175 Millionen Anwendungen und von täglich vier Millionen Web-Adressen (www.lookout.com/form/the-global-state-of-mobile-phishing-report).

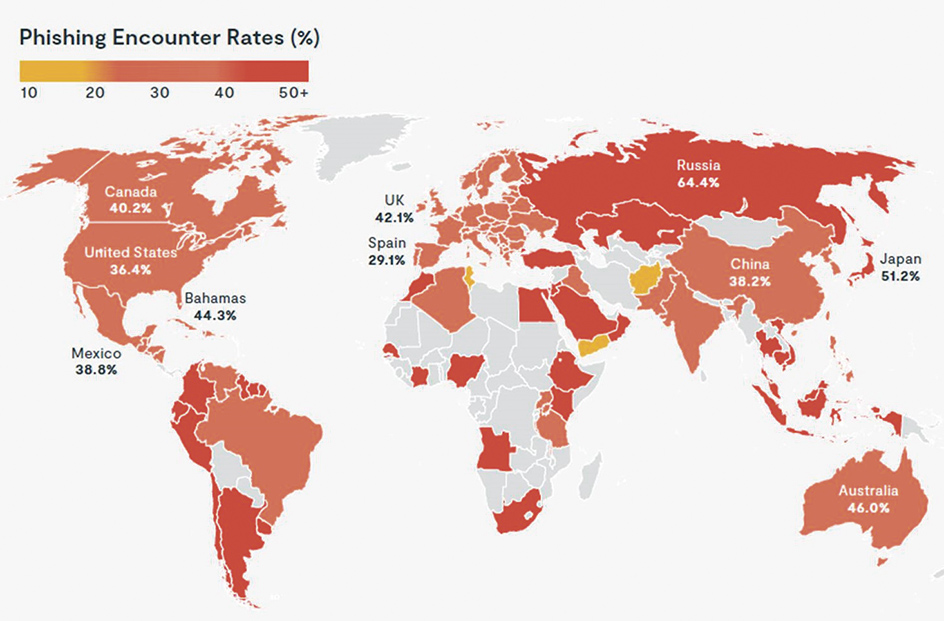

Die häufigsten Mobile-Phishing-Vorfälle registrierten die Schutzsysteme von Lookout im Jahr 2022 in Russland, Japan und den USA. (Quelle: Lookout)

Generative KI als neues Risiko

Cyberkriminelle sind froh, über jedes Hilfsmittel, das es ihnen erleichtert, an ihre Beute zu kommen. : Seit kurzem auch bei ihnen im Fokus – generative KI, die Technologie hinter ChatGPT & Co. Diese neuartigen KI-Tools kommen ihnen umso gelegener, als aktuell die Professionalität der technischen Schutzkonzepte von Unternehmen steigt und sie ihre Angriffe deshalb verstärkt auf auf den Mitarbeiter als schwächstes Glied der Cybersicherheit verlagern.

Um bei ihren Massenangriffen auf neue Qualitätsniveaus zu kommen, setzen Cyberkriminelle verstärkt auf KI-Tools wie ChatGPT, das zeigen Analysen von Cisco Talos. Besonders grosses Bedrohungspotenzial haben dabei Deepfakes für Sprachnachrichten, die massgeschneiderte Überlistungsmöglichkeiten ermöglichen. Cisco Talos hat die wichtigsten Entwicklungen der letzten Wochen aus diesem Bereich in einem lesenswerten Blogbeitrag zusammengetragen (https://blog.talosintelligence.com/ai-and-other-modern-tools-enhance-phishing).

Thorsten Rosendahl, Technical Leader Cisco Talos Deutschland, resümiert: «Mit KI-Tools wird es für Angreifer immer einfacher, hochwertige Phishing-Inhalte zu generieren und auf ein bestimmtes Opfer zuzuschneiden. Das erschwert ihre Abwehr deutlich.» Und er folgert: «Nur ein gestaffeltes Vorgehen aus vorbeugenden und kontinuierlichen Schulungen der Mitarbeitenden sowie der unternehmensweite Einsatz von Multi-Faktor-Authentifizierung bietet einen wirksamen Schutz vor diesen Angriffen.»

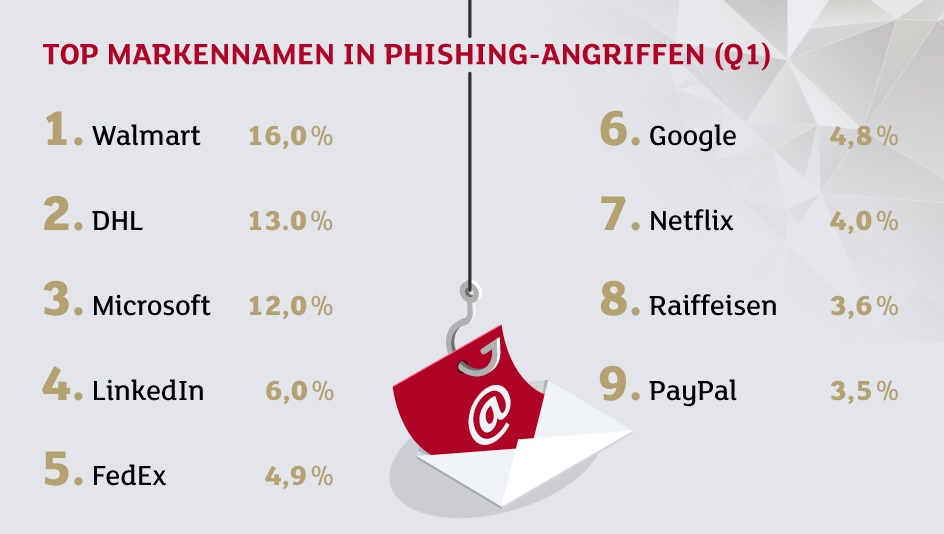

Auf eine weitere negative Folge des KI-Einsatzes durch die Cyberkriminellen macht der Check Point Brand Phishing Report Q1 2023 aufmerksam: Rechtschreibfehler und billig gemachte graphische Gestaltung können bislang Phishing-Nachrichten verraten. Solche Anzeichen wird es aber künftig weniger geben, seit KI-Tools wie ChatGPT in der Lage sind, auf Anfrage Phishing-E-Mails zu schreiben oder diese zu verbessern.

«Mit KI-Tools wird es für Angreifer immer einfacher, hochwertige Phishing-Inhalte zu generieren und auf ein bestimmtes Opfer zuzuschneiden.»

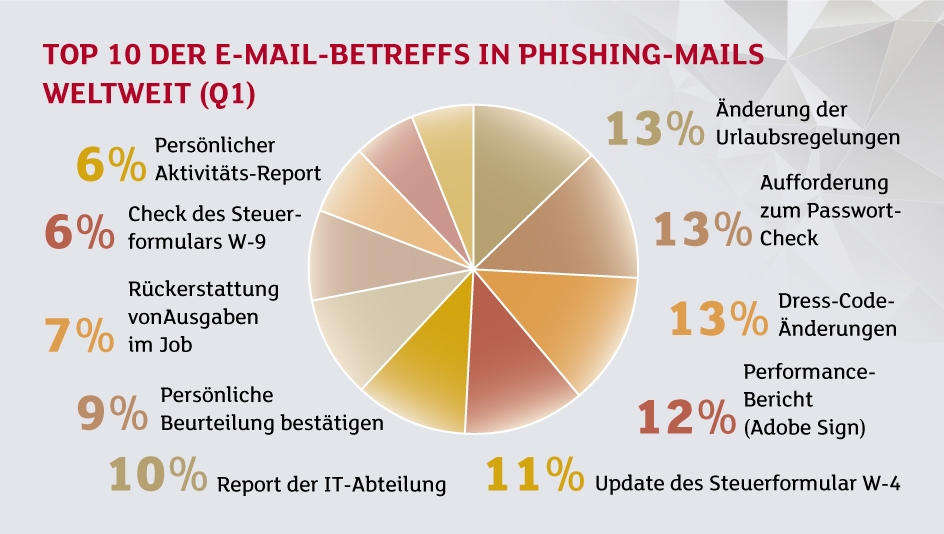

Phishing-Mails mit IT- und HR-Bezug

Was die Betreff-Themen der Phishing-Mails angeht, greifen die Angreifer zwar weiterhin zu den üblichen Verdächtigen wie Lotterie-Gewinnen oder tagesaktuellen Ereignissen. Doch KnowBe4, der Anbieter einer Plattform für Sicherheitsschulungen und Phishing-Simulationen, macht auf einen gefährlichen Trend aufmerksam: In seinem Bericht über die am häufigsten angeklickten Betreffs in Phishing-E-Mails berichtet KnowBe4, dass die Phisher zuehmend E-Mail-Themen verwenden, die mit IT- und Online-Diensten sowie HR-Angelegenheiten zu tun haben, zum Beispiel Aufforderungen zur Passwortänderung, Einladungen zu Zoom-Meetings, Sicherheitswarnungen und vieles mehr. KnowBe4 fürchtet, dass diese Masche besonders effektiv ist, da es sich um Aktionen handelt, die sich auf den Arbeitsalltag der Endbenutzer und die zu erledigenden Aufgaben auswirken würden.

Stu Sjouwerman, CEO von KnowBe4, warnt: «E-Mails, die so getarnt sind, als kämen sie von einer internen Quelle wie der IT-Abteilung, sind besonders gefährlich, weil sie scheinbar von einer vertrauenswürdigeren Stelle kommen, die ein Mitarbeiter nicht unbedingt hinterfragen würde. Der Aufbau einer menschlichen Firewall im Unternehmen durch die Förderung einer starken Sicherheitskultur ist unerlässlich, um kriminelle Akteure abwehren zu können.»

«E-Mails, die so getarnt sind, als kämen sie von einer internen Quelle wie der IT-Abteilung, sind besonders gefährlich.»

Boom beim Mobile Phishing

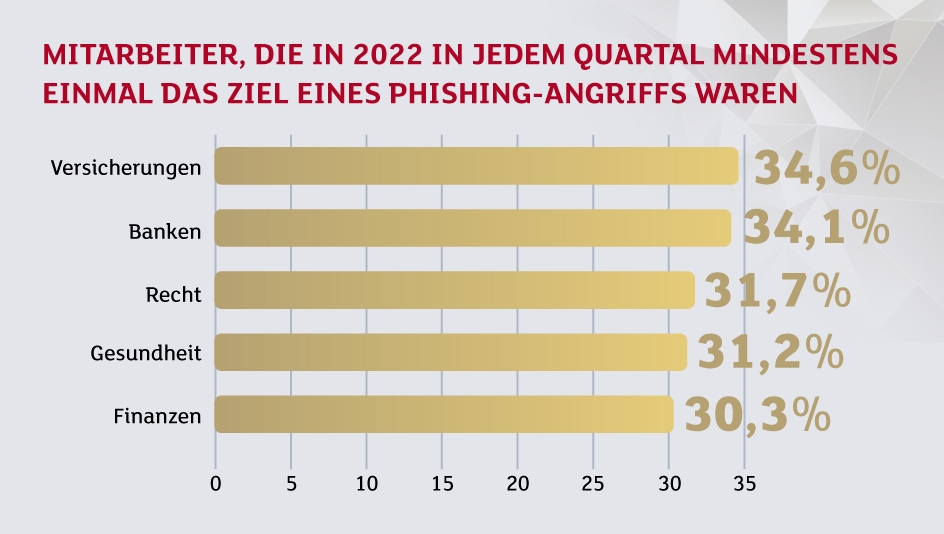

Als besonders stark wachsende Gefahr hat Lookout Mobile Phishing ausgemacht. Seinen Erhebungen zufolge war 2022 sowohl jedes dritte private Gerät wie jedes dritte Gerät in Unternehmen im Schnitt mindestens einem solchen Angriff pro Quartal ausgesetzt, ein Trend, der sich im ersten Quartal 2023 ungebrochen fortgesetzt habe. Die Daten von Lookout zeigen zudem, dass es sich bei solchen Attacken meist nicht um ein einmaliges Ereignis handelt. So waren 2022 mehr als 50 Prozent der privaten Geräte mindestens einmal pro Quartal einem Mobile-Phishing-Angriff ausgesetzt.

Bedenklich ist zudem: Lookout zufolge ist der Anteil der mobilen Nutzer in Unternehmensumgebungen, die auf mehr als sechs bösartige Links pro Jahr klicken, von 1,6 Prozent im Jahr 2020 auf 11,8 Prozent im Jahr 2022 erschreckend stark angestiegen. Das deutet darauf hin, dass die Angreifer immer besser darin werden, authentisch aussehende Nachrichten zu erstellen und es für die Mitarbeiter immer schwieriger wird, Phishing-Nachrichten von legitimer Kommunikation zu unterscheiden.

Besonders stark zugelegt haben dem Lookout-Report zufolge Attacken, die sich nicht auf E-Mails stützen – darunter Vishing (Voice Phishing), Smishing (SMS Phishing) und Quishing (QR Code Phishing). Sie allein haben im zweiten Quartal 2022 um das Siebenfache zugenommen.

Die Angreifer gestalten Mobile-Phishing-Sites immer überzeugender, weshalb Anwender auch immer häufiger auf solche Fakes hereinfallen.

Private Geräte im Visier der Angreifer

Insbesondere die privaten mobilen Geräte der Anwender sind ins Visier der Kriminellen geraten. Die Cybergangs hätten erkannt, dass sich hybride Arbeitsumgebungen und standortunabhängiges Arbeiten weit verbreitet hätten und Unternehmen im Zuge der Corona-Pandemie akzeptieren mussten, dass immer häufiger persönliche Mobilgeräte auch für berufliche Zwecke zum Einsatz kamen. Trotz der Einführung von Richtlinien für «Bring-Your-Own-Device» seien damit aber grundsätzlich höhere Risiken verbunden, nicht zuletzt, weil die IT- und Sicherheitsteams einen deutlich geringeren Einblick in diese Geräte hätten als in die unternehmenseigenen.

Darüber hinaus begünstigen drei Entwicklungen den Erfolg der Kriminellen, wie die Experten der Sicherheitsfirma Cyberark berichten:

- Die Mitarbeiter verbringen immer mehr Zeit ihres Privatlebens online, sodass es Angreifern leichtfällt, sie auszuspähen und mit ihnen über soziale Netzwerke in Kontakt zu treten.

- Die zunehmende Nutzung von SaaS-Tools bringt neue Identitäten mit sich, die oft nur unzureichend gesichert und überwacht werden.

- Die permanent steigende Zahl neuer digitaler Tools führt vielfach dazu, dass die Mitarbeiter ungewöhnliche Anfragen oder Änderungen im Arbeitsablauf nicht hinterfragen.

In besonders häufig angegriffenen Branchen wurde im Jahr 2022 rund ein Drittel der Mitarbeiter mindestens einmal pro Quartal zum Phishing-Ziel. (Quelle: Lookout)

Herausforderungen für die Cyberabwehr

Die Abwehr von Mobile-Phishing-Attacken hat der Lookout-Studie zufolge gleich mit mehreren besonderen Herausforderungen zu kämpfen. Das fange schon damit an, dass bislang bei Schulungen zum Thema Cybersicherheit oft nicht auf mobile Endgeräte eingegangen werde. Bei Phishing-Schulungen würden die Mitarbeiter vielmehr in der Regel aufgefordert, nach Indikatoren zu suchen, die nur auf einem Desktop-Computer zu sehen seien. Viele mobile E-Mail-Apps hingegen würden die E-Mail-Adresse des Absenders nicht anzeigen und die Möglichkeit einschränken, Hyperlinks zu potenziell gefälschten Websites in der Vorschau anzuzeigen.

Das Problem werde zusätzlich durch den Umstand verschärft, dass viele Unternehmen mittlerweile zu jeder Tageszeit auf mobile Kommunikation angewiesen seien, insbesondere wenn viele ihrer Beschäftigten von unterwegs aus arbeiten. Führungskräfte aber, die mit ihren Teams über mobile E-Mail- oder Messaging-Apps kommunizieren, würden oft eine sofortige Aufmerksamkeit erwarten, was die Mitarbeiter dazu verleiten könne, leichter auf einen Phishing-Betrug hereinzufallen.Und schliesslich komme erschwerend hinzu, dass es nicht nur einen, sondern mehrere Kanäle gebe, über die Angreifer ihre Betrügereien via Mobiltelefon verbreiten könnten. Viele Nutzer würden noch nicht erwarten, dass Phishing-Links über Plattformen wie SMS-Nachrichten, Facebook Messenger, WhatsApp oder Signal übermittelt werden, was laut Lookout aber immer öfter der Fall sei.

«Eine entsprechende Sicherheitslösung hindert Benutzer daran, sich sowohl auf Unternehmens- als auch Privatgeräten mit Phishing-Websites zu verbinden.»

Zero Trust als Best Practise

Ein Patentrezept gegen Phishing kennt Lookout eigenen Angaben zufolge nicht, aber ein guter Anfang sei die Einsicht, dass Phishing nicht auf E-Mail beschränkt sei, sondern dass es viele Methoden gäbe, mit denen auch und gerade mobile Nutzer angegriffen würden. Davon ausgehend sollten IT- und Sicherheitsteams Strategien anwenden, die es ihnen ermöglichten, die Datenrisiken durch Phishing auf allen Mitarbeitergeräten zu visualisieren, zu erkennen und zu minimieren, unabhängig davon, ob es sich um unternehmenseigene oder private Geräte handle.

Als Königsweg zur Risikominimierung propagieren Experten immer öfter das Zero-Trust-Prinzip. Auch Lookout betont das Potenzial dieses Konzept für die Phishing-Abwehr. Dabei wird jede Anfrage für den Zugriff auf eine Unternehmensressource – seien es Daten, Anwendungen oder Infrastruktur – geprüft, bevor der Zugang gewährt wird. Ausserdem wird der Zugriff für verifizierte Benutzer und Geräte streng begrenzt. Das soll die Zugangssysteme insgesamt Phishing-resistenter machen, die Endbenutzer beim Erkennen von Phishing-Versuchen unterstützen und den potenziellen Schaden einer Attacke minimieren.

Auch die acht Massnahmen, die Cyberark als Best Practises der Risikominimierung gegen Phishing identifiziert hat, basieren auf der Anwendung eines Zero-Trust-Modells.

«Angesichts generell steigender Sicherheitsgefahren (...) setzen immer mehr Unternehmen auf eine Zero-Trust-Strategie. Viele erforderliche Bausteine und Technologien für eine effiziente Umsetzung bietet eine Identity-Security-Lösung.»

Acht Massnahmen gegen Phishing

- Multi-Faktor-Authentifizierung: Nutzung von Phishing-resistenten MFA-Verfahren wie FIDO, QR-Codes oder physischen Token.

- Zero Trust: Implementierung von grundlegenden Zero-Trust-Richtlinien wie einer Step-up-Authentifizierung beim Starten vertraulicher Anwendungen, einer zwingenden Verwendung von MFA bei Profiländerungen oder einer Einrichtung automatischer Warnungen bei einem riskanten Benutzerverhalten.

- Netzwerkwerk-Segmentierung: Damit wird bei erfolgreichem Phishing die Bewegungsfreiheit des Angreifers innerhalb des Netzwerks eingeschränkt und der Zugriff auf vertrauliche Ressourcen blockiert.

- Endpoint-Schutz: Sicherung der Endgeräte, die für Phishing und Malware anfällig sind, da der traditionelle Netzwerkperimeter im Cloud-Zeitalter als Verteidigungslinie ausgedient hat. Eine zentrale Herausforderung ist dabei die Pflege eines vollständigen, aktuellen Inventars von Nutzern und Geräten.

- Bring Your Own Device: Überprüfung der BYOD-Richtlinien und der Vorgaben für die Mitarbeiter zur Nutzung von Endgeräten beim Zugriff auf Unternehmensanwendungen über das Internet. Für die Sicherung von Home-Office-Netzwerken können zum Beispiel Mindeststandards festgelegt werden, etwa hinsichtlich der Änderung der Standard-Router-Anmeldedaten oder der Verwendung sicherer WLAN-Passwörter.

- Übungen: Regelmäßige Durchführung von «Phishing-Übungen» mit Live-Test-Szenarien und Red-Team-Trainings, um das sicherheitsbewusste Verhalten der Mitarbeiter zu stärken und um über neue Phishing-Angriffstechniken zu informieren.

- IT- und Fachabteilung: Förderung einer engeren Zusammenarbeit, um die Identity Governance und das Lifecycle-Management von Zugriffsberechtigungen zu verbessern, etwa im Hinblick auf die sofortige Deprovisionierung nicht mehr genutzter Accounts.

- Zugangsberechtigungen: Kontinuierliche Überprüfung von Zugangsberechtigungen und Durchführung von Penetrationstests sowie Optimierung ineffizienter Workflows und Prozesse.

Im ersten Quartal 2023 verwendeten Phishing-Angreifer vor allem die Markennamen Walmart, DHL und Microsoft in den Betreffzeilen ihrer Mails. (Quelle: Check Point Research, Brand Phishing Report Q1 2023; Bild: Tomas Knopp/Shutterstock)

Urlaubsbestimmungen, Passort-Checks und – erstaunlicherweise – Änderungen beim Dress-Code schienen den Phishing-Angreifern im ersten Quartal 2023 als besonders vielversprechende Themen zu sein. (Quelle: KnowBe4, Phishing-Report Q1 2023 weltweit)

Exkurs: Angriff per Antwort - die übersehene Gefahr

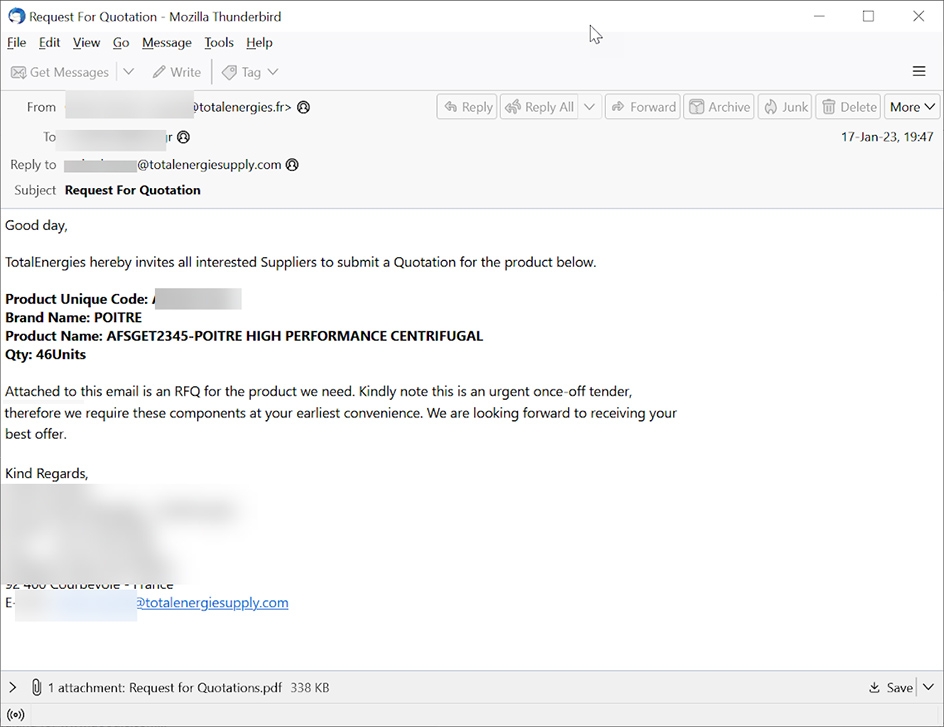

Selbst in wirtschaftlichen Nischen wie dem Industriebedarf gehen die Cyberkriminellen inzwischen auf Beutezug, wie ein Fall zeigt, den die Sicherheitsforscher von Avanan soeben beobachtet haben (https://www.avanan.com/blog/the-replier-attack). Dabei imitierten Kriminelle das französische Energieunternehmen Total Energies (in Deutschland durch Tankstellen bekannt) und baten Zulieferer um Kostenvoranschläge für eine Zentrifuge. Für den Betrugsversuch machten sich die Täter eine einfache, aber von vielen Nutzern übersehene Funktion zu Nutze, mit der sie den Absender der E-Mail fälschen können.

Das Absenderfeld in einer E-Mail ist, wie bei einem Brief, nur eine Adresszeile, die der Absender eintippt. So wie jeder zu einem Postamt gehen und eine Karte verschicken kann, die vermeintlich von jeder erdenklichen Adresse stammt, kann man dies auch mit E-Mails tun. Hacker nutzen diese Möglichkeit, um Nachrichten so aussehen zu lassen, als kämen sie von einer bestimmten Adresse, obwohl sie in Wirklichkeit von einer anderen stammen. Die Antworten gehen aber an die wahre Adresse und fallen den Hackern in die Hände. Diese Technik wird in diversen Branchen eingesetzt und hört auf den Namen: «Replier Attack».

Bei dieser Form des Phishings sollen Empfänger über die technische Funktionsweise des «Antworten»-Feldes ausgetrickst werden. Im vorliegenden Fall imitiert die Absenderadresse die echte Adresse von Total Energies. Die Antwort-Domäne «@totalenergiesupply» hingegen ist nicht mit Total Energies verbunden, sondern wurde erst wenige Tage vor Verschicken der Phishing-Mail angemeldet. Die Hacker dahinter sitzen ausserdem nicht in Frankreich, wie eine Analyse der Domäne ergeben hat, sondern wahrscheinlich auf Taiwan.

So ein Angriff ist besonders raffiniert, da die meisten Benutzer, sollten sie antworten, nicht merken, dass ihre Nachricht an ein anderes Postfach geht. Die meisten E-Mail-Programme zeigen das spezielle «Antwort an»-Feld nicht, das sich von der Absenderadresse unterscheiden kann. Daher denken die meisten Benutzer, dass sie dem Absender antworten, wenn sie auf die Schaltfläche «Antworten» klicken.